发布日期:2025-06-11 08:40 点击次数:193

IT之家 6 月 10 日音尘,收罗安全各人 BruteCat 通告新的安全瑕玷,仅通过用户的谷歌个东谈主费力称号和部离异机号码,就能暴力破解出账户的还原手机号码。

BruteCat 发现了一个已被毁灭的无 JavaScript 版块的谷歌用户名还原表单,该表单败落当代驻防机制。通过用户的个东谈主费力流露称号(如“John Smith”),膺惩者可通过两个 POST 央求查询与谷歌账户关连的手机号码。

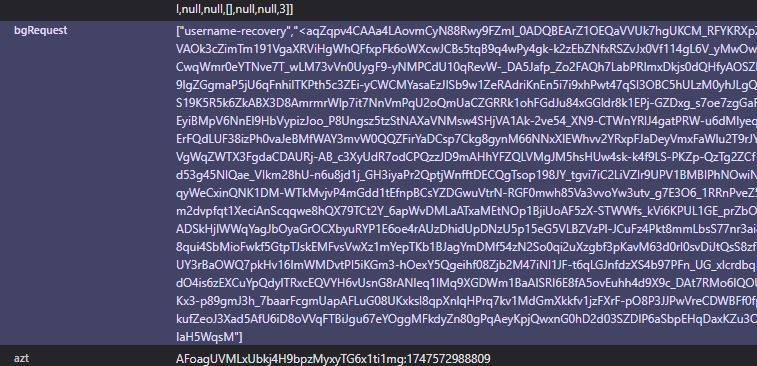

BruteCat 驾御 IPv6 地址轮转时候,生成多半惟一 IP 地址,搪塞绕过表单的浅近速率截止。同期,他通过替换参数和得到有用 BotGuard 令牌,见效绕过 CAPTCHA 考据。

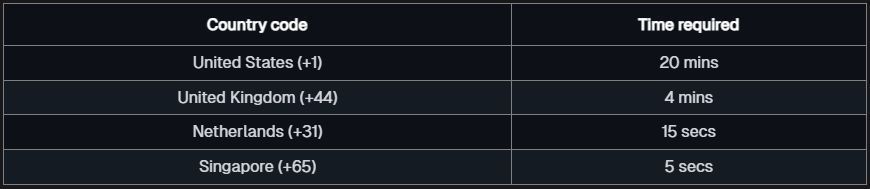

最终,他开采出一款暴力破解器用“gpb”,能以每秒 40000 次央求的速率,快速破出恭机号码。举例,破解好意思国号码仅需 20 分钟,英国 4 分钟,荷兰不到 15 秒。

膺惩需先得到指方向电子邮箱地址。尽管 Google 前年已将邮箱设为荫藏,BruteCat 示意无需与指标互动,通过创建 Looker Studio 文档并滚动系数权至指标 Gmail 地址,就能得到指方向流露称号。

此外,驾御 Google 账户还原经由可流露还原号码的部分数字(如 2 位),纠合其他干事(如 PayPal)的密码重置领导,可进一步松开限度。IT之家附献技示视频如下:

BruteCat 于 2025 年 4 月 14 日通过 Google 瑕玷奖励假想(VRP)通告此问题。Google 当先评估风险较低,但于 5 月 22 日将其升级为“中等严重”,并支付筹备员 5000 好意思元奖励。

谷歌于 6 月 6 日阐明已透澈毁灭该瑕玷端点世博shibo登录入口,膺惩旅途不再可行,然则否曾被坏心驾御尚不知所以。